Навіны кампаніі «Доктар Вэб»

- вірусная абстаноўка

- ботнеты

- Нашэсце рэкламных траянцаў

- Іншыя пагрозы лютага

- Пагрозы для мабільнай платформы Android

28 лютага 2014 года

Мінулы месяц быў самым кароткім у годзе, аднак з пункту гледжання цікавых падзей у сферы інфармацыйнай бяспекі ён апынуўся даволі насычаным. Так, у лютым спецыялісты кампаніі «Доктар Вэб» выявілі некалькі рэкламных траянцаў, якія падмяняюць банеры ў акне браўзэра, шкоднасныя праграмы, якія вырываюць канфідэнцыйную інфармацыю на кампутарах, а таксама шэраг новых траянцаў, якія пагражаюць карыстальнікам мабільнай платформы Google Android.

вірусная абстаноўка

Паводле статыстычных дадзеных, сабраным у лютым 2014 гады з выкарыстаннем якая лечыць утыліты Dr.Web CureIt !, сярод выяўленых на кампутарах пагроз, як і ў студзені, лідзіруе які распаўсюджваецца пад выглядам легітымнага ПА ўсталёўшчык рэкламных праграм і сумніўных прыкладанняў Trojan.Packed.24524 . Другое месца, як і раней, займае рэкламны траянец Trojan.LoadMoney.1 , А на трэцяй пазіцыі размясцілася яшчэ адна шкодная праграма, прызначаная для дэманстрацыі дакучлівай рэкламы і падмены змесціва вэб-старонак, - Trojan.Triosir.1 . Гэты траянец распаўсюджваецца з выкарыстаннем рэсурсаў партнёрскай праграмы Installmonster разам з рознымі праграмамі і выкарыстоўвае для сваёй устаноўкі ўсталёўнік Amonetize (amonetize.com), пры гэтым асноўныя модулі траянца рэалізаваны ў выглядзе убудоў (надбудоў) да папулярных браўзэраў. Кампанія «Доктар Вэб» ужо паведамляла аб распаўсюджванні гэтай шкоднаснай праграмы ў адной са сваіх нядаўніх публікацый. Дваццатка найбольш «папулярных» траянцаў, выяўленых на ПК карыстальнікаў з дапамогай якая лечыць утыліты Dr.Web CureIt! у лютым 2014 года, прыведзена ў наступнай табліцы.

ботнеты

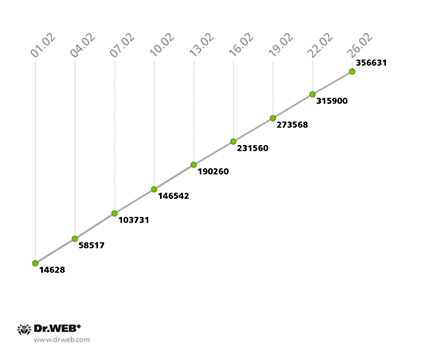

Адсочваў спецыялістамі кампаніі «Доктар Вэб» бот-сетка, якая складаецца з персанальных кампутараў пад кіраваннем Microsoft Windows, інфіцыраваных файлавым вірусам Win32.Rmnet.12 , Працягвае расці. Нагадаем, што гэты вірус валодае здольнасцю да самораспространению без удзелу карыстальніка і рэалізуе на заражаным прыладзе функцыі бэкдора, а таксама дазваляе выкрадаць канфідэнцыйную інфармацыю. Тэмпы павелічэння колькасці першай з двух падсетак Win32.Rmnet.12 некалькі знізіліся: калі ў студзені да яе кожныя суткі падлучалася ў сярэднім парадку 18 000 зноў інфіцыраваных ПК, то ў лютым гэтая лічба склала 14 000. Дадзены працэс наглядна прадэманстраваны на прадстаўленай ніжэй дыяграме.

Дынаміка рэгістрацыі новых ботаў ў ботнет Win32.Rmnet.12 ў лютым 2014 года

(1-я падсеткі)

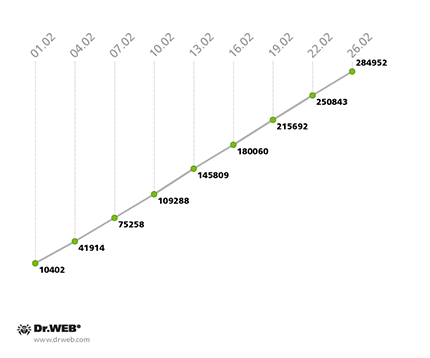

У другой падсеткі Win32.Rmnet.12 таксама намецілася тэндэнцыя да зніжэння колькасці штосутачна инфицируемых ПК: у канцы студзеня гэтая лічба ў сярэднім складала 12 000, а да канца лютага дасягнула 10 000. Дынаміка прыросту колькасці другі падсеткі ботнета Win32.Rmnet.12 паказана на наступным дыяграме.

Дынаміка рэгістрацыі новых ботаў ў ботнет Win32.Rmnet.12 ў лютым 2014 года

(2-я падсеткі)

Практычна не змянілася колькасць ПК, на якіх антывіруснае ПА Dr.Web фіксуе наяўнасць шкоднаснага модуля Trojan.Rmnet.19 : У канцы студзеня іх колькасць складала 2 633, а праз месяц - 2 523. Па-ранейшаму дзейнічае і вузкаспецыялізаваны ботнет BackDoor.Dande , Прызначаны для крадзяжу інфармацыі з выкарыстоўваных аптэкамі і фармацэўтычнымі кампаніямі аўтаматызаваных сістэм замовы медыкаментаў. У параўнанні з апошняй тыднем студзеня яго сукупная колькасць вырасла на 93 заражаныя машыны і склала 1023 ПК.

Крыху скарацілася колькасць кампутараў вытворчасці кампаніі Apple, заражаных траянам для Mac OS X, вядомым пад назвай BackDoor.Flashback.39 : У канцы студзеня ў дадзенай бот-сеткі налічвалася 28 160 заражаных «макаў», а па дадзеных на 25 лютага іх сукупнае колькасць скарацілася да 22 773. Як і раней, лідэрамі па колькасці заражэнняў BackDoor.Flashback.39 з'яўляюцца ЗША і Канада.

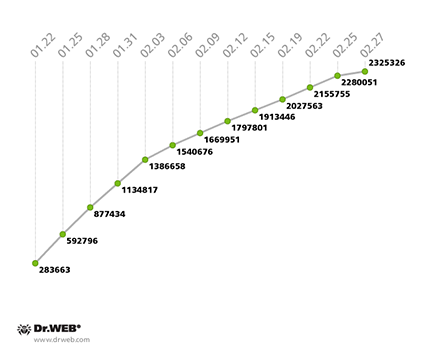

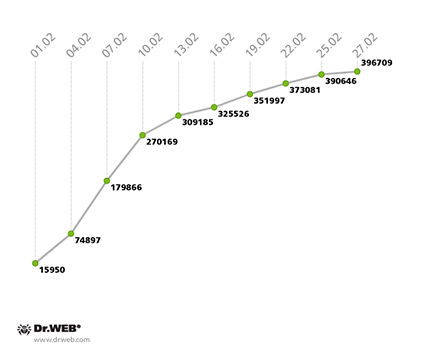

Працягваецца паступовы рост бот-сеткі, якая складаецца з прылад, інфіцыраваных першым у гісторыі буткитом для мабільнай АС Android, вядомым пад імем Android.Oldboot.1 .origin. Кампанія «Доктар Вэб» раней паведамляла пра яго распаўсюдзе у адным са сваіх інфармацыйных матэрыялаў . Нагадаем, што гэтая шкоднасная праграма размяшчае адзін з сваіх кампанентаў у загрузным раздзеле файлавай сістэмы, які запускае траянца адначасова з загрузкай АС Android. Такім чынам, частка траянца Android.Oldboot усталёўваецца ў сістэму як звычайнае Android-дадатак і ў далейшым функцыянуе ў якасці сістэмнага сэрвісу, падлучаючыся да выдаленага сервера зламыснікаў і атрымліваючы ад яго розныя каманды - у прыватнасці загрузкі, ўстаноўкі або выдалення пэўных прыкладанняў. Найбольш верагодным шляхам ўкаранення дадзенай пагрозы на мабільныя прылады з'яўляецца ўстаноўка зламыснікамі мадыфікаванай версіі прашыўкі, якая змяшчае неабходныя для працы траянца змены. Пры гэтым выдаленне шкоднаснага прыкладання звычайна не прыводзіць да станоўчага выніку, паколькі пры наступнай загрузцы прылады укаранёны ў файлавую сістэму скрыпт выканае іх паўторную ўстаноўку, зноў інфікаваўшы файлавую сістэму.

На дадзены момант колькасць ботнета складае каля за 400 000 заражаных прылад, падлічаных па ўнікальных IMEI ў перыяд з 1 па 27 лютага. Раней падлік вёўся па IP-адрасах, зарэгістраваным на кіраўніку сэрвэры. Прырост бот-сеткі па ліку такіх IP-адрасоў у перыяд з 22 студзеня па 27 лютага 2014 года паказаны на наступным графіку:

У цяперашні час спецыялістам кампаніі «Доктар Вэб» акрамя дадзеных аб IP-адрасах ўдалося атрымаць статыстыку па ўнікальных IMEI інфіцыраваных прылад. Дынаміка прыросту бот-сеткі Android.Oldboot ў лютым 2014 года (статыстыка па ўнікальных IMEI) паказаная на наступным дыяграме:

Нашэсце рэкламных траянцаў

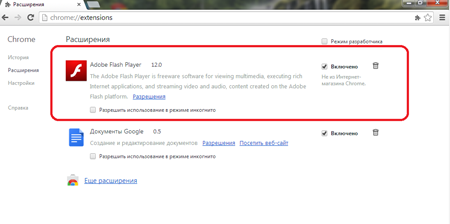

У лютым надзвычай шырокае распаўсюджванне атрымалі шкоднасныя праграмы, прызначаныя для падмены рэкламных модуляў пры праглядзе вэб-сайтаў, а таксама дэманстрацыі назойлівай рэкламы ў вокнах браўзэраў. У пачатку месяца спецыялісты кампаніі «Доктар Вэб» дадалі у вірусныя базы сігнатуру траянца Trojan.Admess.1 , Маскіравацца пад прайгравальнік Adobe Flash і ўсталёўвае ў якасці надбудовы да браўзэраў Microsoft Internet Explorer, Mozilla Firefox, Opera і Google Chrome. Асноўнае прызначэнне дадзенай траянскай праграмы - падмена рэкламных модуляў (і дэманстрацыя новых) пры праглядзе карыстальнікам розных вэб-старонак. Падрабязнаму апісанню прынцыпу дзеяння Trojan.Admess.1 была прысвечана апублікаваная на сайце кампаніі «Доктар Вэб» артыкул .

Неўзабаве вірусныя аналітыкі выявілі яшчэ адну падобную пагрозу - Trojan.Triosir.1 . Гэты траянец таксама ўсталёўваўся на інфікаваных кампутарах ў выглядзе надбудовы да браўзэра і распаўсюджваўся пад выглядам «карыснага» прыкладання. З асаблівасцямі архітэктуры гэтай траянскай праграмы можна азнаёміцца ў адпаведнай тэматычнай артыкуле . Згодна з сабранай кампаніяй «Доктар Вэб» статыстыцы, рэкламныя траянцы Trojan.Admess.1 , Trojan.Triosir.1 , Trojan.Zadved.1 нязменна знаходзяцца ў верхняй частцы спісу шкоднасных праграм, выяўляных на кампутарах карыстальнікаў.

Іншыя пагрозы лютага

Не абышлі сваёй увагай зламыснікі і карыстальнікаў кампутараў вытворчасці кампаніі Apple: у лютым у вірусныя базы Dr.Web быў дададзены траянец Trojan.CoinThief , Прызначаны для крадзяжу криптовалюты на прыладах, якія працуюць пад кіраваннем Mac OS X. Асноўнае функцыянальнае прызначэнне гэтай шкоднаснай праграмы - маніторынг трафіку з мэтай крадзяжу прыватных дадзеных з прыкладанняў для здабычы электроннай криптовалюты Bitcoin і Litecoin. Таксама, у выпадку калі на інфікаваных кампутарах усталяваны кліент аплатнай сістэмы Bitcoin-Qt, Trojan.CoinThief мадыфікуе гэтую праграму і крадзе прыватныя дадзеныя непасрэдна з яе. траянцы Trojan.CoinThief была прысвечана невялікая нататка , Апублікаваная ў навінавым раздзеле сайта кампаніі «Доктар Вэб».

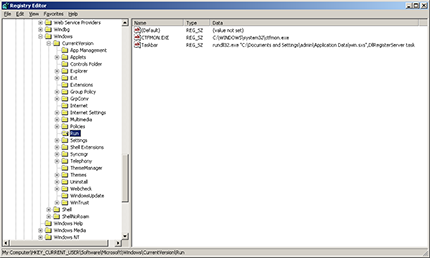

Іншая пагроза, якая атрымала найменне Trojan.PWS.OSMP.21 , Была створана зламыснікамі спецыяльна для нападу на тэрміналы адной з найбольш папулярных у Расеі плацежных сістэм. Trojan.PWS.OSMP.21 распаўсюджваецца ў выглядзе дынамічнай бібліятэкі, якая пранікае ў тэрмінал з выкарыстаннем інфікаванага флэш-назапашвальніка і прапісвае сябе ў якая адказвае за аўтазагрузку галіна сістэмнага рэестра Windows пад імем Taskbar.

Траянец адшуквае на заражаным прыладзе канфігурацыйны файл, файлы часопісаў, а таксама збірае інфармацыю аб жорсткім дыску прылады, пасля чаго ўсе гэтыя дадзеныя ў зашыфраваным выглядзе перадае на які належыць зламыснікам сервер. Больш падрабязная інфармацыя аб Trojan.PWS.OSMP.21 выкладзена ў адпаведнай агляднай артыкуле .

Яшчэ адзін небяспечны траянец, якога можна аднесці да катэгорыі RAT (Remote Administration Tool, т. Е. Сродак аддаленага адміністравання), атрымаў найменне Trojan.PWS.Papras.4 . Ён забяспечвае працу на інфікаваных кампутарах некалькіх функцыянальных модуляў: адзін з іх рэалізуе функцыі VNC-поўначы, іншы - сервера Socks Proxy. Яшчэ адзін модуль дазваляе ўбудоўваць у прагледжваемыя карыстальнікам вэб-старонкі старонняе змесціва (вэб-инжекты). Дадатковы модуль (Grabber) прызначаны для перадачы зламыснікам змесціва запаўняюцца карыстальнікам формаў у папулярных браўзэрах. нарэшце, Trojan.PWS.Papras.4 дазваляе выконваць на інфікаваных ПК каля дзесяці розных каманд, якія перадаюцца зламыснікамі з выдаленага сервера. Больш падрабязна аб магчымасцях і функцыях гэтага траянца расказана ў апублікаваным на сайце кампаніі «Доктар Вэб» інфармацыйным матэрыяле .

Пагрозы для мабільнай платформы Android

Для карыстальнікаў Android-прылад лютага аказаўся вельмі насычаным у плане падзей, звязаных з інфармацыйнай бяспекай. Так, у пачатку месяца спецыялістамі кампаніі «Доктар Вэб» было выяўлена некалькі небяспечных прыкладанняў, убудаваных у розныя выявы аперацыйнай сістэмы Android і якія выконвалі ўтоеную адпраўку СМС-паведамленняў. У прыватнасці, адна з гэтых траянскіх праграм ўяўляла сабой аўдыяплэер, які без папярэджання спрабаваў зарэгістраваць карыстальнікаў у кітайскім музычным анлайн-сэрвісе, даслаўшы для гэтага СМС, якое змяшчае IMSI-ідэнтыфікатар. Гэтая праграма не толькі валодала неабвешчанымі функцыяналам, але і не кантралявала лік перасылаемых паведамленняў, выконваючы іх адпраўку пры кожным сваім запуску і спісваючы з рахунку абанента суму, эквівалентную 5-7 рублям.

Іншы падобны па функцыянале траянец быў убудаваны ў адно з мадыфікаваных сістэмных прыкладанняў і таксама непрыкметна выконваў адпраўку СМС, але ўжо з інфармацыяй аб IMEI-нумары мабільнага прылады. Абедзве пагрозы былі класіфікаваны як СМС-траянцы і ўнесены ў вірусную базу пад імёнамі Android.SmsSend.1081 .origin і Android.SmsSend.1067 .origin адпаведна.

Не засталася без увагі кіберзлачынцаў гісторыя са спыненнем падтрымкі распрацоўшчыкам папулярнай мабільнай гульні Flappy Bird: неўзабаве пасля таго, як яна была сцёрта з каталогаў прыкладанняў Google Play і App Store, у Інтэрнэце з'явілася не толькі мноства аналагаў-пераймальнікаў, але таксама і шкоднасныя прыкладанні, якія выдаюцца прадпрымальнымі ашуканцамі за арыгінал. У рэчаіснасці ж карыстальнікам прапаноўваліся тыповыя траянцы сямейства Android.SmsSend , Якія ажыццяўляюць адпраўку дарагіх СМС-паведамленняў.

Што ж тычыцца Android-пагроз, якія распаўсюджваюцца сярод паўднёвакарэйскіх карыстальнікаў, то тут сітуацыя ў некаторай ступені палепшылася: у параўнанні з папярэднім месяцам, спецыялістамі кампаніі «Доктар Вэб» было зарэгістравана 90 выпадкаў распаўсюджвання шкоднасных праграм пры дапамозе СМС-спаму, што на 36,6 % менш аналагічнага паказчыку студзеня. Пры гэтым варта адзначыць, што вялікая частка траянцаў размяшчалася кіберзлачынцамі на хмарных файлавых сховішчах, такіх як Dropbox і Google Drive, у той час як раней зламыснікі аддавалі перавагу выкарыстоўваць уласныя вэб-сайты.

Найбольш часта карыстальнікі Android-прылад Паўднёвай Карэі сутыкаліся з трянцами Android.SmsSpy.65 .origin і Android.Spy.64 .origin (па 27 выпадкаў рассылання непажаданых СМС-паведамленняў, якія змяшчаюць спасылку на загрузку шкоднаснай праграмы), а таксама Android.Spy.55 .origin (10 выпадкаў) і Android.SmsSpy.53 .origin (9 выпадкаў).

Таксама ў апошнім зімовым месяцы бягучага года ў вірусныя базы кампаніі «Доктар Вэб» было ўнесена некалькі запісаў для новых версій шэрагу камерцыйных шпіёнскіх прыкладанняў, якія, мяркуючы па ўсім, па-ранейшаму застаюцца запатрабаванымі на мабільным рынку.