Смена парадигмы

- Зрелость вымогателей как катализатор цифровых вымогательских кампаний

- Устройства, предназначенные для сбоев и киберпреступности

- Лучшая видимость и многоуровневая защита для предприятий

- Лучшие практики и устойчивая защита для конечных пользователей

Навыки и ресурсы - это два элемента, которые составляют арсенал атакующего. Злоумышленник, однако, не может взломать систему безопасности или даже выполнить сложные атаки, не обнаружив сначала слабые места в системе. Массовые атаки вредоносных программ, перехваты электронной почты, взломанные устройства и сбои сервисов - все это требует уязвимости в сети, будь то в виде технологии или людей, для того, чтобы их можно было осуществить.

Расширение возможностей подключения и взаимодействия по незащищенным сетям - это само собой разумеющееся. К сожалению, плохое внедрение технологий увеличивает вероятность реализации угроз. Наличие защиты там, где и когда это необходимо, станет основой безопасности в этой постоянно меняющейся среде угроз.

В 2018 году цифровое вымогательство станет ядром бизнес-модели большинства киберпреступников и подтолкнет их к другим схемам, которые получат в свои руки потенциально огромные выплаты. Уязвимости в устройствах IoT расширяют поверхность атаки, поскольку устройства повсеместно вплетены в структуру интеллектуальных сред. Мошенничество, связанное с компрометацией деловой электронной почты, приведет к тому, что все больше организаций перестанут тратить свои деньги. Эпоха фальшивых новостей и киберпропаганды будет сохраняться с использованием старых методов киберпреступности. Приложения машинного обучения и блокчейна будут представлять как обещания, так и подводные камни. Компании столкнутся с проблемой неукоснительного соблюдения директив Общего регламента защиты данных (GDPR) во время его применения. Мало того, что предприятия будут изобиловать уязвимостями, но лазейки во внутренних процессах также будут использоваться для саботажа производства.

Это угрозы, которые проникнут в ландшафт 2018 года. Как таковые, они послужат еще одним доказательством того, что дни угроз, которые решаются с помощью традиционных решений безопасности, уже позади. Поскольку среды становятся все более взаимосвязанными и сложными, угрозы переопределяют то, как мы должны смотреть на безопасность.

Trend Micro изучила текущие и возникающие угрозы, а также подходы к обеспечению безопасности, адаптированные к ландшафту. Читайте дальше, чтобы узнать, как принимать обоснованные решения в отношении областей безопасности, которые станут заметными в 2018 году.

В 2018 году бизнес-модель вымогателей по-прежнему будет основой киберпреступности, в то время как другие формы цифрового вымогательства получат все большее распространение.

На 2017 год мы предсказывали, что киберпреступники будут диверсифицировать вымогателей на другие методы атаки. Правда, год начался с таких инцидентов, как Хочу крик и петю быстро распространяются сетевые атаки, Locky и FakeGlobe распространен спам, и Плохой кролик Водопой атакует страны Восточной Европы.

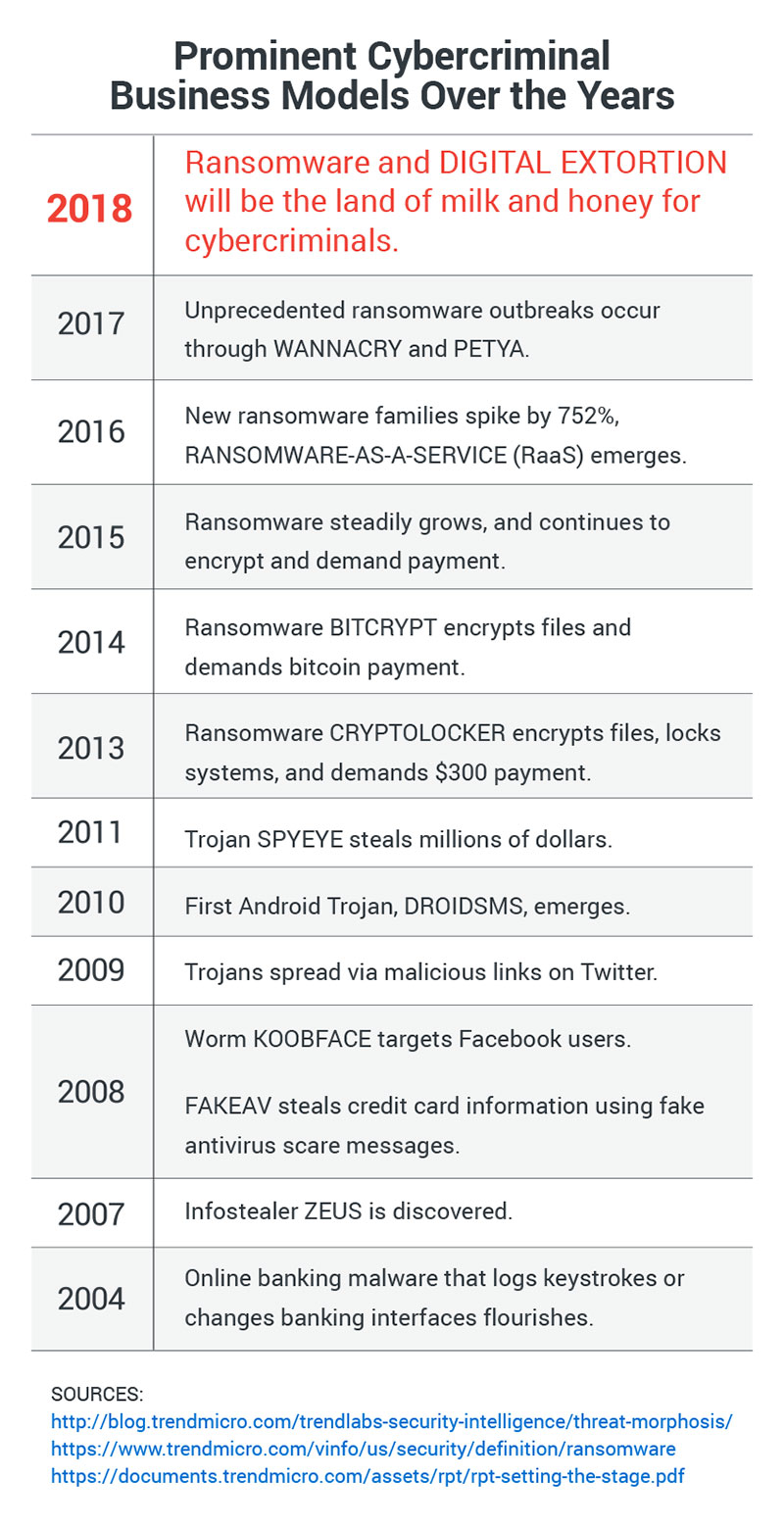

Мы не ожидаем, что вымогателей уйдет в ближайшее время. Наоборот, можно ожидать, что в 2018 году будут проведены новые раунды, даже если другие виды цифрового вымогательства станут более распространенными. Киберпреступники прибегают к использованию убедительных данных в качестве оружия для принуждения жертв к выплате. С вымогатели-как-услуга (RaaS), все еще предлагаемый на подпольных форумах, наряду с биткойнами в качестве безопасного способа получения выкупа, киберпреступники все больше тянутся к бизнес-модели.

Зрелость вымогателей как катализатор цифровых вымогательских кампаний

Если эволюция тактики киберпреступности на протяжении многих лет является каким-либо показателем, киберпреступники теперь идут за деньги, вместо того, чтобы обманом заставить пользователей отказаться от своих учетных данных. Ранние онлайн-угрозы были тяжелыми на infostealers и вредоносное ПО, которое захватывало банковские транзакции для кражи частной информации. Затем порода угроз стала маскироваться под решения для защиты от вредоносных программ ( FakeAV ), в результате чего пользователи были обмануты в загрузке программного обеспечения и оплате, чтобы восстановить доступ к пострадавшим компьютерам. Эмулируя это поведение FAKEAV, вымогатели вышли на сцену с тех пор.

Текущий успех кампаний вымогателей - особенно их вымогательство - побудит киберпреступников, стремящихся получить щедрую прибыль от нацеливания на группы населения, которые принесут максимально возможную прибыль. Злоумышленники будут по-прежнему полагаться на фишинговые кампании, в которых электронные письма с полезной нагрузкой вымогателей доставляются в массовом порядке, чтобы обеспечить процент затронутых пользователей. Они также пойдут на большее, нацелившись на одну организацию, возможно, в среде Industrial Internet of Things (IIoT), для атаки вымогателей, которая будет нарушать операции и повлиять на производственную линию. Мы уже видели это в выпадении из массива Хочу плакать а также Петька вспышки, и это не будет долго, пока это не станет предполагаемым воздействием угрозы.

Вымогательство также вступит в игру, когда будет введен ВВП. Киберпреступники могут использовать личные данные, подпадающие под действие нормативного акта, и просить компании платить за вымогательство, а не рисковать штрафами в размере до 4 процентов от их годового оборота. Компании будут иметь связанные с ними цены выкупа, которые киберпреступники смогут определить, взяв общедоступные финансовые данные и определив соответствующие максимальные штрафы ВВП, с которыми компании могут столкнуться. Это приведет к увеличению числа попыток взлома и требований о выкупе. Более того, мы ожидаем, что GDPR будет использоваться в качестве тактики социальной инженерии так же, как нарушения авторских прав а также полицейские предупреждения использовались в прошлых кампаниях FAKEAV и Ransomware.

Пользователи и предприятия могут оставаться устойчивыми к таким попыткам цифрового вымогательства, используя эффективные веб-шлюзы и почтовые шлюзы в качестве первой линии защиты. Решения с высокоточным машинным обучением, мониторингом поведения и защитой от уязвимостей предотвращают проникновение угроз в цель. Эти возможности особенно полезны в случае вариантов вымогателей, которые видят движение доставка без файлов , в котором нет вредоносных полезных данных или двоичных файлов, которые традиционные решения могут обнаружить.

Киберпреступники будут изучать новые способы злоупотребления устройствами IoT ради собственной выгоды.

Массивный Mirai а также Persirai Распределенные атаки типа «отказ в обслуживании» (DDoS), которые захватили IoT-устройства, такие как цифровые видеомагнитофоны (DVR), IP-камеры и маршрутизаторы, уже подняли вопрос о том, насколько уязвимыми и разрушительными могут быть эти подключенные устройства. Недавно ботнет IoT жатка было обнаружено, что он основан на коде Mirai и используется в качестве средства для взлома сети устройств, даже устройств разных производителей.

Мы прогнозируем, что помимо выполнения DDoS-атак киберпреступники будут использовать IoT-устройства для создания прокси-серверов, чтобы скрыть свое местоположение и веб-трафик, учитывая, что правоохранительные органы обычно ссылаются на IP-адреса и журналы для криминального расследования и криминалистической экспертизы. Накопление большой сети анонимных устройств ( работает с учетными данными по умолчанию не менее и практически не имея логов), может служить отправной точкой для киберпреступников, чтобы тайно облегчить их деятельность в скомпрометированной сети.

Мы также должны предвидеть больше уязвимостей IoT на рынке, так как многие, если не большинство производителей собираются выходить на рынок с устройствами, которые не защищены конструкцией. Этот риск будет усугубляться тем фактом, что исправление IoT-устройств может не так просто, как исправление ПК s , Чтобы стать точкой входа в центральную сеть, может потребоваться одно незащищенное устройство, для которого не было выпущено исправление или обновление до последней версии. Атака KRACK доказала, что даже беспроводное соединение само по себе может добавить к проблемам безопасности. Эта уязвимость затрагивает большинство, если не все, устройства, которые подключаются к протоколу WPA2, что вызывает вопросы о безопасности технологии 5G, предназначенной для развертывания подключенных сред.

Устройства, предназначенные для сбоев и киберпреступности

С сотни тысяч из-за беспилотных летательных аппаратов, входящих в воздушное пространство США, перспектива наблюдения за воздушными транспортными средствами может быть пугающей. Мы ожидаем, что сообщения о беспилотных несчастные случаи или же столкновения только начало, так как хакеры уже нашли доступ компьютеры, грейфер конфиденциальная информация, и похищать поставки. Аналогично, распространенные домашние устройства, такие как беспроводные колонки и голосовые помощники, могут позволить хакерам определить местоположение дома и попытаться взломать.

Мы также ожидаем, что случаи носимые и медицинские приборы , чтобы материализоваться в 2018 году. Трекеры биометрической активности, такие как мониторы сердечного ритма и фитнес-диапазоны, могут быть перехвачены для сбора информации о пользователях. Даже жизнеобеспечения кардиостимуляторы были обнаружены уязвимости, которые могут быть использованы для потенциально смертельных атак. Теперь следует признать, что разработчики и регуляторы не все устройства IoT имеют встроенную защиту, не говоря уже о усиленной безопасности. Устройства открыты для компромисса, если производители не проводят регулярные оценки рисков и аудит безопасности. Пользователи также несут ответственность за настройку своих устройств для обеспечения безопасности, которая может быть такой же простой, как смена паролей по умолчанию и регулярная установка обновлений прошивки.

Глобальные убытки от мошенничества с использованием Business Email Compromise в 2018 году превысят 9 миллиардов долларов США.

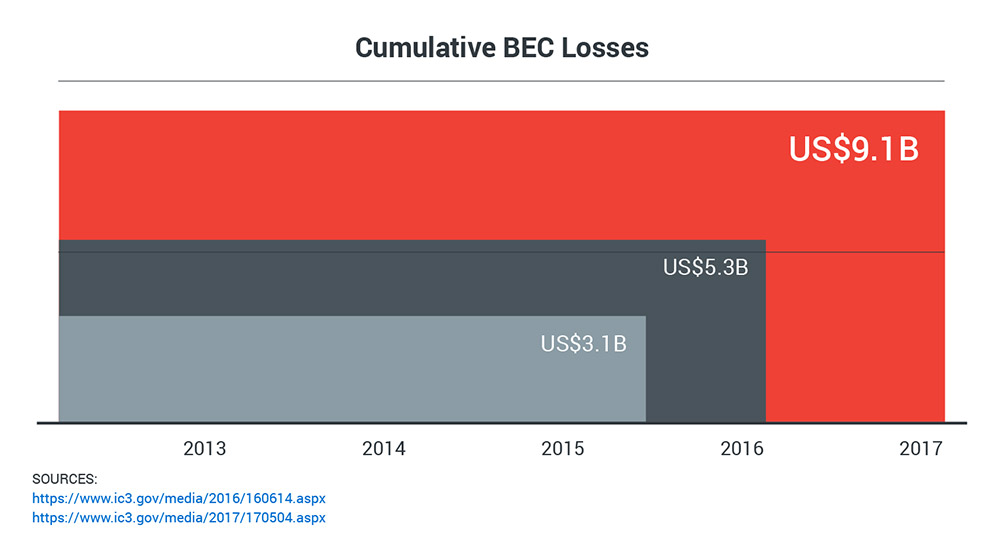

По данным Федерального бюро расследований (FBI), мошенничество BEC было зарегистрировано в более чем ста странах, и в период с января 2015 года по декабрь 2016 года было выявлено заметное увеличение выявленных убытков на 2,370%. Это неудивительно, поскольку мошенничество BEC киберпреступники, что кража со взломом для преступников в автономном режиме. Мошенничество BEC быстрое, требует очень мало разведки и может принести большой выигрыш в зависимости от цели, о чем свидетельствует 5 миллиардов долларов США зарегистрированные потери.

Мы прогнозируем, что инциденты с BEC только умножатся в 2018 году, что приведет к более чем 9 миллиардам долларов США * в глобальных убытках. Это повышение прогнозируемых заявленных потерь будет частично вызвано растущей осведомленностью о BEC и используемой тактике, что приведет к лучшей идентификации и увеличению сообщений о мошенничествах. Главным образом, это будет основано на том, как мошенничество BEC делает ставку на фишинг, который снова и снова доказывал свою эффективность. Мы продолжим наблюдать мошенничество BEC, в котором руководители компаний будут выдавать себя за денежные переводы. Мы наблюдаем это за увеличением числа попыток атак BEC с участием мошенников. Также интересно отметить, что вместо установки кейлоггеров мошенники BEC обращаются к фишинговым PDF-файлам и сайтам, которые дешевле, чем кейлоггеры с услугами шифрования. С помощью фишинга они все еще могут поставить под угрозу учетные записи, причем при меньших затратах.

Простота знания иерархии целевой организации (которая может даже быть общедоступной в социальных сетях и на корпоративных веб-сайтах) и краткость электронных писем дают основания для эффективной уловки для сбора денег. Однако существует еще одна финансовая угроза для предприятий, которую, как ожидается, будут по-прежнему использовать киберпреступники, готовые к длительным мерам: Компромисс бизнес-процесса (БКК). С помощью BPC киберпреступники изучают внутреннюю работу организации, особенно в финансовый отдел, с целью изменения внутренних процессов (возможно, из-за уязвимостей корпоративной цепочки поставок) и поражения главного. Однако, учитывая, что это требует долгосрочного планирования и больше работы, BPC с меньшей вероятностью попадет в заголовки новостей в 2018 году, в отличие от гораздо более простого BEC.

BEC может быть отклонен, если обучение персонала проводится, так как оно зависит от социальной инженерии. Компании должны внедрять строгие протоколы для внутренних процессов, особенно при совершении любых операций. Малые и средние предприятия, а также предприятия должны использовать несколько проверок, в результате чего другой установленный канал связи, такой как телефонный звонок, находится в вашем распоряжении для двойной проверки. Веб-решения и шлюзы, которые обеспечивают точное обнаружение тактики социальной инженерии и поддельного поведения, также могут блокировать угрозы BEC.

* 9 млрд. Долл. США основаны на подсчете среднемесячных зарегистрированных убытков за период с июня по декабрь 2016 года и умножении их на 12. Это предполагает только постоянный рост зарегистрированных инцидентов и жертв BEC.

Киберпропагандные кампании будут дорабатываться с использованием проверенных и проверенных методов прошлых спам-кампаний.

поддельные новости Треугольник состоит из: мотивов, на которых основана пропаганда, социальных сетей, которые служат платформой для сообщения, и инструментов и сервисов, которые используются для доставки сообщения. В 2018 году мы ожидаем, что кибропропаганда будет распространяться с помощью привычных методов: тех, которые когда-то использовались для распространения спама по электронной почте и через Интернет.

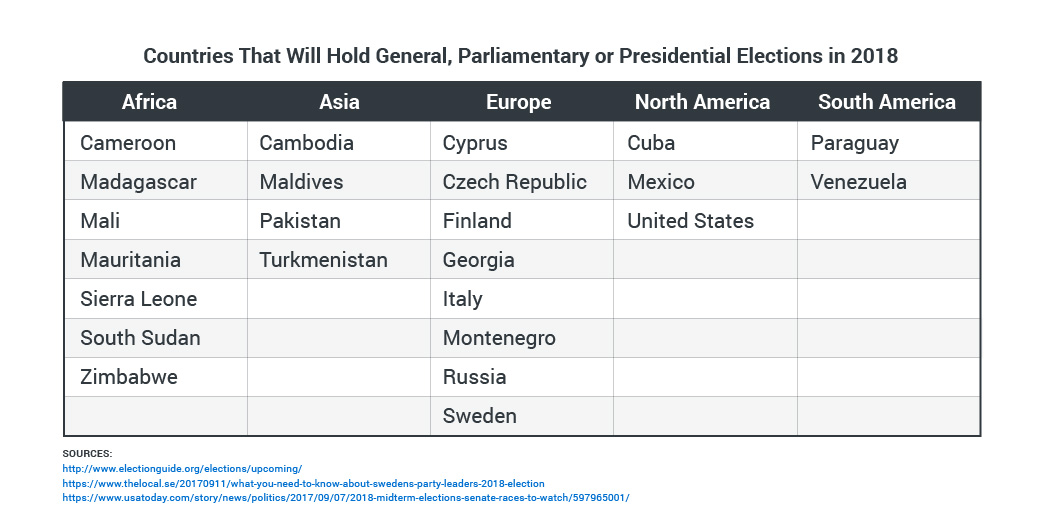

Например, наборы «Сделай сам» (DIY) в виде программного обеспечения могут выполнять автоматическую рассылку спама в социальных сетях. Даже черная поисковая оптимизация (SEO) была адаптирована для оптимизации в социальных сетях (SMO), с сотнями тысяч пользователей, способных предоставлять трафик и цифры для разных платформ. Из фишинг-писем отправленные в министерства иностранных дел с вопиющим использованием документов для дискредитации властей, сомнительный контент может свободно распространяться и вызывать сильные мнения или даже реальные протесты. Изготовленная информация Кроме того, может поставить бизнес в плохом свете и даже нанести ущерб их производительности и репутации. Исследователи даже изучают инструменты для манипуляции с аудио и видео, которые позволяют реалистично выглядящие кадры чтобы еще больше размыть грань между подлинным и поддельным. Манипулируемые политическими кампаниями будут продолжать накапливать тактику клеветы и сознательно менять восприятие публики, что допускается инструментами и услугами, легко доступными на подземных рынках. Вполне вероятно, что предстоящий Всеобщие выборы в Швеции не будет освобожден от попыток повлиять на исход голосования с помощью поддельных новостей. Интерес также будет горячим по пятам промежуточных выборов в США, так как социальные медиа могут быть использованы усилить спорные сообщения, как в предполагаемом вмешательстве в предыдущие президентские выборы в США и «ферма троллей» за твиттером Influencer , Каждый раз, когда фальшивые новости публикуются и размещаются повторно, читатель, сталкивающийся с тем же контентом, знакомится с ним и воспринимает его как правду. Глядя на то, чтобы отличить поддельные новости от не очень, будет сложно, поскольку пропагандисты используют старые методы, которые доказали свою эффективность и надежность. Поддельные новости и киберпропаганда будут давить, потому что не было надежного способа обнаружить или заблокировать манипулируемый контент. Сайты социальных сетей, в первую очередь Google а также facebook , уже пообещали подавить фиктивные истории, распространяющиеся по каналам и группам, но это имело небольшое влияние до сих пор. В этом случае окончательный просмотр будет по-прежнему зависеть от самих пользователей. Но до тех пор, пока пользователи не научатся помечать ложные новости, такой контент будет по-прежнему распространяться в Интернете и использоваться не подозревающими и не проницательными читателями.

Актеры угроз будут использовать технологии машинного обучения и блокчейна, чтобы расширить свои методы уклонения.

Зная, что неизвестно. Это одно из ключевых обещаний машинного обучения, процесса, посредством которого компьютеры обучаются, но не программируются намеренно. Для относительно зарождающейся технологии машинное обучение показывает большой потенциал. Однако уже сейчас становится очевидным, что машинное обучение не может быть основным и конечным результатом анализа данных и идентификации идей. Машинное обучение позволяет компьютерам учиться, получая огромное количество данных. Это означает, что машинное обучение может быть настолько хорошим и точным, насколько тот контекст, который он получает из своих источников.

В будущем машинное обучение станет ключевым компонентом решений в области безопасности. Хотя он раскрывает большой потенциал для более точного и целенаправленного принятия решений, он ставит важный вопрос: может ли машинное обучение перехитрить вредоносное ПО?

Мы обнаружили, что вымогатель CERBER использует загрузчик, который некоторые решения машинного обучения не могут обнаружить из-за того, как вредоносное ПО упаковано не выглядеть злым , Это особенно проблематично для программного обеспечения, которое использует машинное обучение перед выполнением (которое анализирует файлы без какого-либо выполнения или эмуляции), как в случае с вымогателем UIWIX (подражатель WannaCry), где было Нет файла для предварительного выполнения машинного обучения обнаруживать и блокировать.

Машинное обучение может быть мощным инструментом, но оно не является надежным. Пока исследователи уже изучают возможности машинного обучения в мониторинге трафика и выявление возможных подвигов нулевого дня нетрудно догадаться, что киберпреступники будут использовать ту же возможность, чтобы опередить поиск нулевых дней. Также возможно обмануть механизмы машинного обучения, как показано на легкое манипулирование дорожными знаками которые были по-разному признаны автономными автомобилями. Исследователи уже продемонстрировали, как модели машинного обучения слепые зоны что противники могут зондировать для эксплуатации.

Хотя машинное обучение определенно помогает улучшить защиту, мы считаем, что оно не должно полностью захватывать механизмы безопасности. Это следует рассматривать как дополнительный уровень безопасности, включенный в стратегию углубленной защиты, и не серебряная пуля , Многослойная защита с сквозной защитой от шлюза до конечной точки сможет противостоять как известным, так и неизвестным угрозам безопасности.

Еще одной новой технологией, которая призвана изменить бизнес и которую мы видим злоупотреблением, является блокчейн. Технология Blockchain вызвала много шума в контексте цифровых криптовалют и в качестве формы безотказной безопасности. Принятие децентрализованной бухгалтерской книги, по прогнозам, будет широко распространено в от пяти до 10 лет , В настоящее время, однако, многие инициативы уже строятся на блокчейне, начиная от технология а также финансы Промышленные стартапы и гиганты для всего правительства - все с целью революционизировать бизнес-модели.

Блокчейн работает, имея необходимый консенсус среди участников, что делает несанкционированные изменения или преднамеренное вмешательство с блокчейном сложно сделать. Чем больше передач, тем больше сериал становится сложным и запутанным. Подобное запутывание также может рассматриваться киберпреступниками как возможность улучшить свои векторы атак. Им уже удалось нацелиться на блокчейн в Ethereum DAO взломать Это привело к потере цифровой валюты на сумму более 50 миллионов долларов США.

Как и большинство перспективных технологий, которые считались безопасными в какой-то момент, машинное обучение и блокчейн требуют пристального внимания.

Многие компании предпримут определенные действия в отношении Общего регламента защиты данных только после подачи первого громкого иска.

Европейский Союз (ЕС) будет наконец развернут GDPR в мае 2018 года, что, как ожидается, окажет значительное влияние на обработку данных компаний, которые работают с данными граждан ЕС, даже если указанные компании находятся за пределами Европы. В нашем исследование мы обнаружили, что большинство руководителей уровня C (в 57 процентах компаний) избегают ответственности за соблюдение GDPR, при этом некоторые не знают, что представляет собой личную информацию (PII), и даже не обеспокоены потенциальными денежными штрафами.

Отстающие будут полностью прислушиваться к бремени GDPR только тогда, когда регуляторы будут вводить возмездие. Сторожевые тайники данных могут мешать бизнес-операциям в целом запрещение компаниям обрабатывать определенные данные , Существует также вероятность того, что судебные процессы, как со стороны властей, так и от самих граждан, будут включены в картину.

Например, американское агентство по кредитной отчетности Equifax столкнулось бы с ошеломляющим штрафом, поскольку некоторые потребители в Великобритании были по сообщениям пострадавших Кроме того, если нарушение произошло после вступления в силу реализации GDPR, и инцидент произошел не раньше, чем он решил. Значительное наказание было бы также наложено на международную компанию Uber, занимающуюся ездовым туризмом, которая объявила о данные нарушения через год после свершившегося факта. Несоблюдение уведомления о нарушении побудит регулирующие органы оштрафовать до 20 миллионов евро, или до 4 процентов мирового годового оборота компании за предыдущий финансовый год, в зависимости от того, что больше.

Таким образом, компании, которые начинают следить за соблюдением GDPR, обнаружат важность наличия специального сотрудника по защите данных (DPO), который может возглавить обработку и мониторинг данных. DPO особенно необходимы на предприятиях и в отраслях, которые обрабатывают конфиденциальные данные. Компании должны будут пересмотреть свою стратегию защиты данных, в том числе классифицировать характер данных и отличать данные ЕС от данных, связанных с остальным миром.

Другие регионы должны будут догнать свои правила в отношении данных, имея аналогичные рамки широкого охвата и более жесткие штрафы за несоблюдение требований. Управление по контролю за продуктами и лекарствами США (FDA) уже признанное несколько европейских регулирующих органов по наркотикам для улучшения своих проверок. Австралия готовится принять свои собственные законы об уведомлении о нарушении данных на основе Закон о внесении поправок в конфиденциальную информацию (нарушения данных, подлежащие уведомлению) 2017 года в то время как в Великобритании Закон о защите данных обновляется, чтобы соответствовать законам ЕС после Brexit. Между тем сделка «Щит конфиденциальности между ЕС и США» должна доказать, насколько она обязательна, несмотря на проблемы выраженный ЕС.

Корпоративные приложения и платформы будут подвержены риску манипуляций и уязвимостей.

В современной среде, где Industry 4.0 делает киберфизические системы и производственные процессы все более взаимосвязанными и определяемыми программным обеспечением, риски могут исходить из нескольких областей внутри. Понятие наличия цифрового близнеца, виртуальной копии или симуляции реального производства или процесса позволяет предприятиям решать проблемы производительности, которые могут возникнуть в реальных физических активах. Тем не менее, мы считаем, что, хотя она готова трансформировать операции, в производственную сеть могут проникать злоумышленники, стремящиеся манипулировать системой и вызывать сбои и повреждения в работе. Манипулируя самим цифровым близнецом, эти субъекты могут сделать производственные процессы выглядящими законными, когда они фактически были изменены.

Кроме того, производственные данные, которые напрямую (или косвенно) передаются через системы управления производством (MES) в SAP или другие системы планирования ресурсов предприятия (ERP), также находятся под угрозой. Если в ERP-систему будет отправлен фрагмент данных или неверная команда, машины будут подвержены саботажу процессов, выполняя ошибочные решения, такие как доставка неточного количества материалов, непреднамеренные денежные переводы и даже перегрузки системы.

Корпоративные системы не будут единственными нацеленными; в 2018 году мы ожидаем, что по-прежнему увидим недостатки безопасности на платформах Adobe и Microsoft. Что будет особенно интересно, тем не менее, это новый фокус на уязвимости на стороне браузера и на стороне сервера.

В течение многих лет уязвимые места известных плагинов браузера, таких как Adobe Flash Player, Oracle Java и Microsoft Silverlight были мишенью. Тем не менее, мы прогнозируем, что в 2018 году слабые стороны движков JavaScript будут преследовать самих современных браузеров. От Сбои Google Chrome V8 приводят к тому, что Microsoft Edge's Chakra является открытым исходным кодом , Уязвимости браузера на основе JavaScript будет появляться больше в 2018 году, учитывая широкое использование сценария в Интернете.

Злоумышленники также вновь сосредоточатся на использовании серверных уязвимостей для доставки вредоносных программ. Мы прогнозируем, что использование Server Message Block (SMB) и эксплойтов Samba, которые доставляют вымогателей, будет более явным в 2018 году. Уязвимости SMB , в частности, может эксплуатироваться без какого-либо прямого взаимодействия с пользователем. На самом деле, уязвимость SMB была использована в EternalBlue эксплойт, нанесший ущерб многим сетям, работающим в Windows, во время атак на вымогателей WannaCry и Petya, а также на недавних атаках на Bad Rabbit, которые использовали EternalRomance , Самба с открытым исходным кодом в Linux, аналогично, способен использовать уязвимости в протоколе SMB.

Атаки на производственные процессы с помощью SAP и ERP означают, что предприятия должны будут принять безопасность связанных приложений в качестве приоритета. Доступ к приложениям необходимо будет контролировать и контролировать, чтобы избежать несанкционированного доступа.

Пользователям и предприятиям рекомендуется регулярно проверять наличие обновлений программного обеспечения и устанавливать исправления после их появления. Однако, поскольку администраторы могут споткнуться о немедленном развертывании обновлений, мы рекомендуем интегрировать экранирование уязвимостей в системы, чтобы платформы были защищены от уязвимостей и уязвимостей нулевого дня. Сетевые решения также должны защищать подключенные устройства от потенциальных вторжений посредством виртуальных исправлений и проактивного мониторинга веб-трафика.

Принимая во внимание широкий спектр угроз, с которыми в настоящее время сталкивается и будет ожидать их появление в 2018 году, - от уязвимостей и программ-вымогателей до спама и целевых атак - то, что предприятия и пользователи могут лучше всего сделать, это минимизировать риск компрометации на всех уровнях.

Лучшая видимость и многоуровневая защита для предприятий

Для борьбы с существующими сегодня обширными угрозами и защиты от тех, которые еще впереди, организации должны использовать решения для обеспечения безопасности, которые обеспечивают видимость во всех сетях и которые могут обеспечивать обнаружение в реальном времени и защиту от уязвимостей и атак. Любые потенциальные вторжения и компрометация активов будут предотвращены с помощью динамической стратегии безопасности, которая использует методы разных поколений, подходящие для различных угроз. Эти технологии безопасности включают в себя:

- Сканирование в реальном времени. Активное и автоматическое сканирование обеспечивает высокоэффективное обнаружение вредоносных программ и повышение производительности машины.

- Интернет и файловая репутация. Обнаружение и предотвращение вредоносных программ с помощью репутации в Интернете, методов борьбы со спамом и контроля приложений защищают пользователей от атак и вымогателей.

- Поведенческий анализ. Передовые вредоносные программы и методы, которые обходят традиционные средства защиты, активно обнаруживаются и блокируются.

- Высококачественное машинное обучение. Вклад человека, дополненный данными разведки угроз, позволяет быстро обнаруживать и точно защищать от известных и неизвестных угроз.

- Конечная точка безопасности. Безопасность, которая использует возможности «песочницы», обнаружения нарушений и датчиков конечных точек, обнаруживает подозрительные действия и предотвращает атаки и боковые перемещения в сети.

Лучшие практики и устойчивая защита для конечных пользователей

Наличие разных устройств и приложений для доступа к информации становится второй натурой в современном мире, который все больше и больше подключается. Независимо от устройства, приложения или сети пользователи смогут заполнить пробелы в безопасности соответствующими конфигурациями:

Изменить пароли по умолчанию. Используйте уникальные и сложные пароли для интеллектуальных устройств, особенно для маршрутизаторов, чтобы значительно снизить вероятность взлома устройств злоумышленниками.

Настройте устройства для безопасности. Изменить настройки устройства по умолчанию на сохранить конфиденциальность в узде и внедрить шифрование для предотвращения несанкционированного мониторинга и использования данных.

Применяйте своевременные патчи. Обновите микропрограмму до последней версии (или включите функцию автоматического обновления, если она доступна), чтобы избежать исправлений уязвимостей.

Отклонить тактику социальной инженерии. Всегда помните о полученных электронных письмах и посещаемых сайтах, так как они могут быть использованы для спама, фишинга, вредоносных программ и целевых атак.

Предприятия и пользователи находятся в лучшем положении, если имеющиеся средства защиты способны охватить весь жизненный цикл угрозы с помощью нескольких уровней безопасности. От электронной почты и веб-шлюза до конечной точки, защита подключенных угроз обеспечивает максимальную защиту от постоянно развивающихся угроз 2018 и последующих годов.

СКРЫВАТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Нажмите на поле ниже. 2. Нажмите Ctrl + A, чтобы выбрать все. 3. Нажмите Ctrl + C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl + V).

Изображение появится в том же размере, как вы видите выше.

Похожие

Урок № 2. Продвижение сайта - как повысить видимость сайта... для поисковой оптимизации. Оптимизируя ваш сайт, вы повысите свои шансы на появление среди бесплатных результатов поиска . Второй - SEM - поисковая система поиска. Это единственный быстрый и гарантированный способ предоставить вашей бизнес-странице результаты поиска. Реклама в поисковых системах, реклама в Google - это платные услуги, которые вы можете заказать самостоятельно или поручить рекламным агентствам Google, которые гарантированно потратят ваши Как собаки видят мир

17 В собачьем парке я бросаю Коулу его мяч и не могу понять, почему он так часто обходит его. Это прямо под его носом! Почему он этого не видит? Я слышу, как другие владельцы кричат своим таким же забывчивым собакам: «Получите это, получите это!» Это прямо здесь. Они расстраиваются со своей собакой, некоторые называют свою собаку глупой. Не имеет смысла, что у собак должны быть такие SEO, видимость и конверсия

... многоуровневая структура сайта (для критических страниц требуется не более 3 прыжков) ... ПРОЧИТАЙТЕ БОЛЬШЕ Если вы когда-нибудь хотели, чтобы целевые страницы SEO оценивались как целевые страницы с оплатой за клик (PPC), то это руководство Как работает поисковая система Google

Мэтт Каттс - инженер, работающий в качественной поисковой группе. Он присоединился к Google в 2000 году назад. В настоящее время он является руководителем группы в Google Webspam. До своей карьеры в Google Мэтт работал над компьютерным графическим дизайном в университете Северной Каролины в Чапел-Хилл. Подобно профессиональным экспертам, этот человек без колебаний раскрывает самые большие секреты в своей работе. Поисковая система или Узнайте, как использовать заголовки тегов

... и - это теги, используемые в структуре и организации страницы. Они важны не только для представления четкой структуры веб-страницы, но и для улучшения навигации ваших пользователей и поисковых систем. Они сообщают вам, какой контент наиболее важен на странице, создавая иерархию информации, которую будут понимать поисковые системы. Доступно шесть заголовочных тегов, из которых H1 является наиболее важным, а H6 - наименее важным с учетом иерархии. Что такое лучшие сео техники?

... для содержания сайта. Дизайн контента сайта также влияет на SEO транзакции. Поэтому на сайте должны использоваться удобные дизайны, графика и контент. Веб-сайты, которые будут обрабатываться быстро, всегда будут преимуществом как для поисковых систем, так и для пользователей. Предоставьте наиболее подходящий контент для пользователей, которые будут посещать ваш сайт. Таким образом, интернет-пользователи будут вашими постоянными посетителями. Лучшие SEO плагины для WordPress

... лучшая платформа для этого типа услуг, потому что она может быть адаптирована с помощью ряда плагинов. На практике вы можете превратить свой блог или сайт в нечто большее. Но каковы лучшие плагины SEO? Вот небольшой список: WordPress SEO от Yoast Все в одном пакете SEO Как использовать SEO MozBar? Узнайте, как использовать этот инструмент SEO бесплатно

SeoMoz, пожалуй, самый необходимый плагин, когда речь идет о проведении анализа или SEO консалтинг , так как это позволяет нам воочию узнать PA и DA веб-сайта. PA отличается для каждой из страниц и относится к авторизации страницы , то есть авторизации страницы. Обложка / домашняя страница веб-сайта не будут иметь таких же полномочий, возможно, конкретная Как писать SEO статьи Лучшие методы оптимизации контента, заголовок и описание

Как писать статьи SEO с использованием современных методов, многие сейчас встречаются в большинстве статей. Прогресс в написании с использованием новых методов требует исследования перед созданием статей, создания стратегий до начала написания статьи. Поисковая система Google больше интересуется важными ключевыми фразами, которые имеют отношение к названию продукта. Использование технического подхода и создание тем на основе результатов предыдущих исследований. Эта техника уже давно Лучшие веб-платформы для SEO

... и вы думаете о начале процесса создания веб-сайта, то, надеюсь, у вас были мысли о том, как вы оптимизируете его для поисковых систем. К сожалению, вы не найдете CMS (систему управления контентом), которая автоматически оптимизирует ваш сайт для вас - всегда нужно будет выполнить какую-то ручную работу, чтобы убедиться, что ваш сайт соответствует стандартам SEO. Существует бесчисленное множество платформ CMS, но некоторые из них более оптимизированы для SEO, чем другие. Сначала вам нужно Как создать SEO команду с нуля

... для бизнеса, они часто хотят знать, как разработать собственную поисковую оптимизацию ( SEO ) возможности"> Поскольку компании понимают, насколько ценным может быть высокий рейтинг в поисковых системах для бизнеса, они часто хотят знать, как разработать собственную поисковую оптимизацию ( SEO ) возможности. Ответ зависит от желаемого подхода: обучать существующий персонал, нанимать внешнего консультанта или создавать новую команду

Комментарии

Но как вы можете эффективно перемещаться по этой новой реальности, не забывая, как использовать ключевые слова по пути?Но как вы можете эффективно перемещаться по этой новой реальности, не забывая, как использовать ключевые слова по пути? Ключевые слова против понятий Еще не так давно этот рейтинг означал заполнить вашу статью полным связанных ключевых слов независимо от того, пострадала ли читаемость в процессе или нет За последние пару лет Google медленно, но верно подорвал ценность этой тактики Мы все можем согласиться с тем, что лучшие сайты предназначены как для пользователей, так и для поисковых систем, верно?

Мы все можем согласиться с тем, что лучшие сайты предназначены как для пользователей, так и для поисковых систем, верно? Это означает, что вы никогда не должны жертвовать красотой ради функциональности или наоборот. Проверьте свой веб-сайт на наличие следующих шести распространенных ошибок, чтобы увидеть, мешает ли ваш красивый дизайн вашим страницам занимать высокие позиции в поисковых системах. Ошибка 1: отсутствуют теги H1 (особенно на домашней странице) Как это влияет на то, как вы, как маркетолог B2B, должны работать с SEO?

Как это влияет на то, как вы, как маркетолог B2B, должны работать с SEO? Покупатель B2B становится все более цифровым и продвинутым в поиске информации в Интернете. Быть найденным для соответствующих вещей становится все более важным. В этом разделе подиума по продажам и рынку мы проводим интервью с экспертом по SEO Дэвидом Нильссоном, который дает нам советы и рекомендации. В конце стручка Дэвид предлагает первому связаться с ним через его сеть. seod.se/smpodd Что именно там произошло, как это повлияло, на кого повлияло, как проверить и в основном - как исправить?

Что именно там произошло, как это повлияло, на кого повлияло, как проверить и в основном - как исправить? Давайте сделаем заказ. Как все это началось? Любой процесс Создайте сайт WordPress Включает рекомендации по установке плагина Joast. И нет строителя тоже Как мобильный телефон влияет на мой веб-сайт и как я могу привлечь свою аудиторию?

Как мобильный телефон влияет на мой веб-сайт и как я могу привлечь свою аудиторию? Где я должен сосредоточить свои маркетинговые стратегии онлайн? Почему у меня так много посетителей сайта, но так мало конверсий? Как часто я должен публиковать в социальных сетях? Мы проведем полный и тщательный технический аудит, чтобы определить силу вашего URL и профиля обратных ссылок, а также любые проблемы с дизайном, которые могут у вас возникнуть или индексируются Мы даже не знаем, как создавать базовые веб-сайты и как работает поиск в Google?

Мы даже не знаем, как создавать базовые веб-сайты и как работает поиск в Google? Однако мы не можем восполнить эту задолженность за довольно короткое время. А без знания программирования? Оказывается, да. И это нам очень помогает SEO онлайн курс Объятие позиционирования . И если принять это во внимание, то после месяца обучения мы сможем справиться с дальнейшей рекламой своих сайтов в Таким образом, при оптимизации в нашем уме всегда должен быть следующий вопрос: soru Как я могу думать, как Google ebilir?

Таким образом, при оптимизации в нашем уме всегда должен быть следующий вопрос: soru Как я могу думать, как Google ebilir? Заголовки страниц и метаописания начинаются с базовой точки зрения. Если ваш веб-сайт является блогом или веб-сайтом электронной коммерции, он должен быть написан в описательной форме, чтобы облегчить понимание заголовков страниц и легко сканировать и индексировать ботов Google. Аналогично, боты, которые сканируют наш веб-сайт, заботятся как о метаданных, так и о заголовках Как мы узнаем, как Google оценивает скорость нашего веб-сайта и адаптирована ли она для мобильных устройств?

Как мы узнаем, как Google оценивает скорость нашего веб-сайта и адаптирована ли она для мобильных устройств? Ну очень просто, используя ваш инструмент Page Speed Insights , Публиковать часто Google также обеспокоен тем, что веб-сайты, на которые он направляет своих пользователей, поддерживаются и обновляются, поскольку он контролирует частоту публикаций, которые мы размещаем на нашем веб-сайте, Как вы можете измерить себя, если он работает так, как должен?

Как вы можете измерить себя, если он работает так, как должен? Это очень полезная информация, чтобы взять с собой, если вы Учитывая восстановление вашего сайта Необходимо выбрать нового поставщика и работать со спецификацией требований Не уверены, что ваш сайт технически достаточно хорош Любой, кто профессионально работает с органическим поиском, знает, что ссылки / цифровой PR являются важным компонентом для достижения хорошей видимости в С такими крупными компаниями, как Amazon, Walmart и Target, доминирующими на странице результатов поиска, как малый бизнес электронной коммерции может начать свое восхождение на вершину?

С такими крупными компаниями, как Amazon, Walmart и Target, доминирующими на странице результатов поиска, как малый бизнес электронной коммерции может начать свое восхождение на вершину? С электронной коммерцией SEO. Ecommerce SEO обеспечивает основу для веб-сайтов для создания сильной стратегии цифрового маркетинга. Если вы только начинаете работать с новым веб-сайтом или хотите оптимизировать рост для своих органических кампаний, эти советы помогут ускорить ваш рост и И, как я уже говорил, как часто ищут каталоги Желтых страниц?

И, как я уже говорил, как часто ищут каталоги Желтых страниц? Мало того, что они конкурируют с Yelp и другими каталогами, но большинство людей проводят поиск в поисковой системе, чтобы получить полный спектр результатов. Есть люди, у которых есть приложение «Желтые страницы», но я думаю, что гораздо больше людей направляются прямо в Google и начинают свой поиск оттуда. Затем они могут попасть в каталог «Желтые страницы» из результатов поиска. Каталоги «Желтых страниц», как правило, имеют

Хотя он раскрывает большой потенциал для более точного и целенаправленного принятия решений, он ставит важный вопрос: может ли машинное обучение перехитрить вредоносное ПО?

Почему он этого не видит?

Что такое лучшие сео техники?

Но каковы лучшие плагины SEO?

Но как вы можете эффективно перемещаться по этой новой реальности, не забывая, как использовать ключевые слова по пути?

Мы все можем согласиться с тем, что лучшие сайты предназначены как для пользователей, так и для поисковых систем, верно?

Как это влияет на то, как вы, как маркетолог B2B, должны работать с SEO?

Что именно там произошло, как это повлияло, на кого повлияло, как проверить и в основном - как исправить?

Как все это началось?

Как мобильный телефон влияет на мой веб-сайт и как я могу привлечь свою аудиторию?